Categories

Problems that solves

Non-compliant with IT security requirements

Malware infection via Internet, email, storage devices

Risk or Leaks of confidential information

Unauthorized access to corporate IT systems and data

Values

Ensure Security and Business Continuity

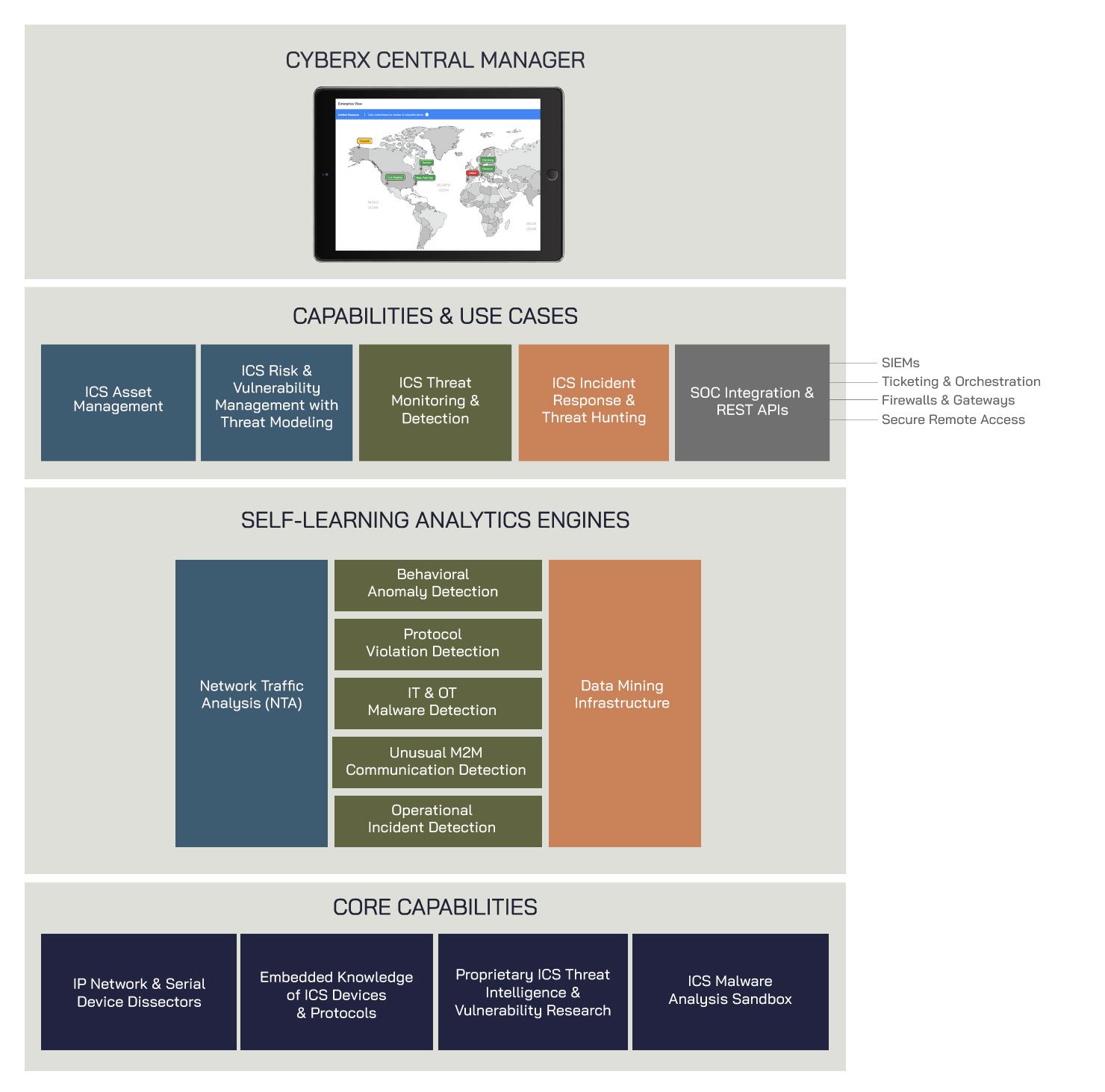

CyberX Platform

The CyberX platform is the solution for auto-discovering assets, identifying critical vulnerabilities and attack vectors, and continuously monitoring ICS

About Product

Description

The Industrial Internet of Things (IIoT) is unlocking new levels of productivity, helping organizations improve safety, increase output, and maximize revenue. At the same time, digitalization is driving deployment of billions of IIoT devices and increased connectivity between IT and Operational Technology (OT) networks, increasing the attack surface andrisk of cyberattacks on industrial control systems.

The CyberX platform is the simplest, most mature, and most interoperable solution for auto-discovering assets, identifying critical vulnerabilities and attack vectors, and continuously monitoring ICS networks for malware and targeted attacks. What’s more, CyberX provides seamless integration with existing SOC workflows for unified IT/OT security governance.

The CyberX platform delivers continuous ICS threat monitoring and asset discovery, combining a deep embedded understanding of industrial protocols, devices, and applications with ICS-specific behavioral anomaly detection, threat intelligence, risk analytics, and automated threat modeling.The fact is, CyberX is the only company that addresses all four requirements of Gartner’s Adaptive Security Architecture — with a practical, appliance-based system that can be deployed in less than an hour.

Scheme of work