Categories

Problems that solves

Aging IT infrastructure

Decentralized IT systems

No IT security guidelines

Poor timing of management decision making

Risk or Leaks of confidential information

No centralized control over IT systems

No monitoring of corporate IT processes

Non-existent or decentralized IT incidents' management

High costs of routine operations

IT infrastructure does not meet business tasks

Unstructured data

Risk of data loss or damage

Non-compliant with IT security requirements

Shortage of information for decision making

Low speed of report generation

Insufficient risk management

Values

Enhance Staff Productivity

Ensure Security and Business Continuity

Support Decision Making

Manage Risks

Description

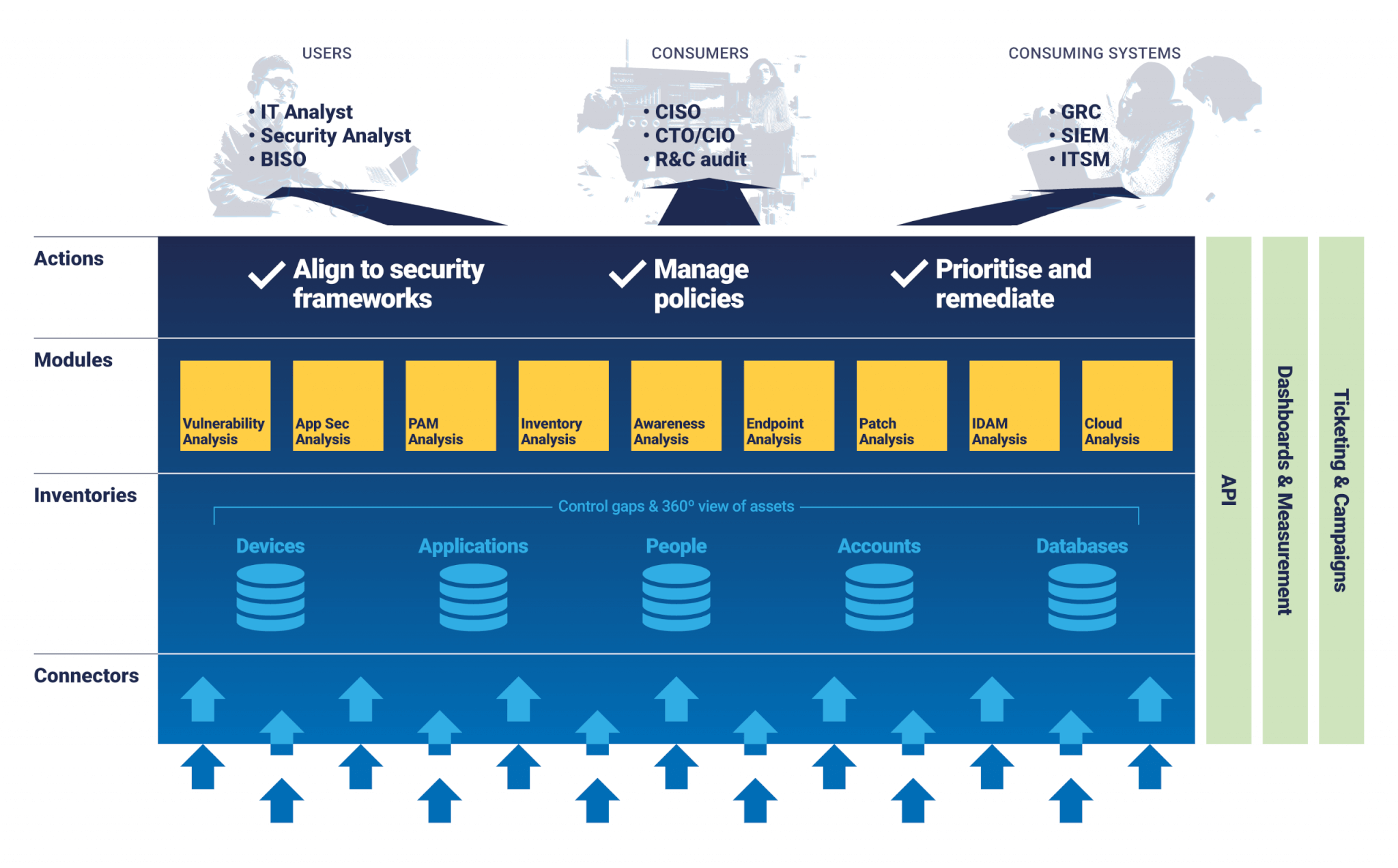

How does Panaseer work?

- The platform ingests data from any source in the cloud or on-premises, across security, IT and business domains through out-of-the-box Data Connectors.

- It uses entity resolution to clean, normalise, aggregate, de-duplicate and correlate this data, creating a continuous feed of unified asset and controls insights across devices, applications, people, databases and accounts.

- Business Risk Perspectives (BRP) capability identifies and isolates risks associated with mission-critical parts of the business, providing a continuous view of security risk aggregated and unified to any process, department, location, system or other grouping.

- Controls coverage gaps are identified by comparing internal compliance policies with the baselined inventory. Previously unidentified assets are checked to ensure controls are applied against them.

- Real-time, automated reports are produced, removing the need for manual data gathering. Security data can be mapped to your organisation’s structure, providing business context for security metrics, demonstrating investment impact and risk improvements.

Deep analysis across eight security domains

- Vulnerability Management

- Endpoint Security and Management

- Privileged Access Management

- Identity and Access Management

- Application Security

- User Awareness

- Patch Management

A single view of the entire IT estate

Panaseer provides security teams, stakeholders and other security tools with a single view of all security and IT systems, reducing the need for manual data gathering and breaking down information silos. It also automates risk prioritisation and remediation and aligns security with recognised frameworks and internal policies.Scheme of work