Problems that solves

Decentralized IT systems

Risk of data loss or damage

Risk of lost access to data and IT systems

Unstructured data

No automated business processes

Values

Ensure Security and Business Continuity

Manage Risks

Centralize management

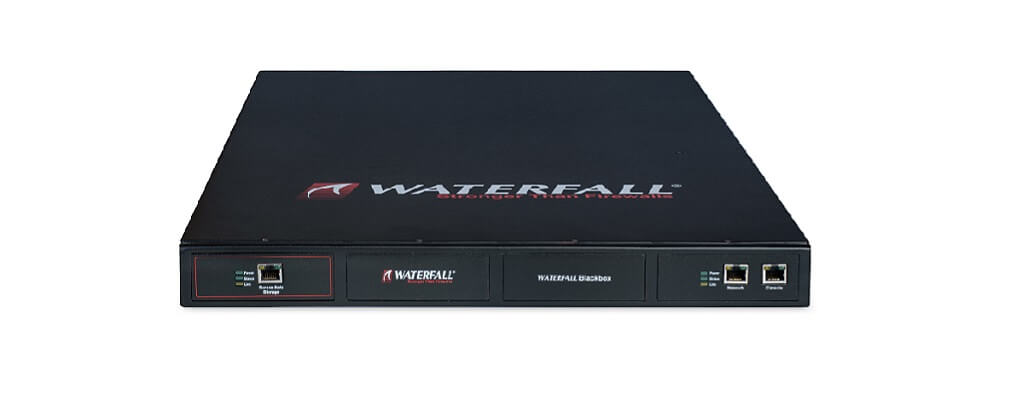

Waterfall Unidirectional CloudConnect

The Unidirectional Cloud-Connect is a secure cloud gateway containing unidirectional technology consisting of both hardware and software components.

About Product

Description

The Industrial Internet of Things (IIoT) promises revolutionary improvements in the efficiencies of industrial operations, manufacturing platforms, transportation systems, and utilities. However, these benefits require the massive deployment of connected devices that gather and communicate data, thereby increasing cyber-security attack surfaces dramatically, and opening paths for attackers to enter industrial networks

The answer for all of your IIoT cybersecurity needs is the Unidirectional CloudConnect. The CloudConnect acts as an Industrial IoT gateway, collecting data from industrial sources such as historians, industrial control systems, OPC serves and industrial devices then coverting that data into a unified, cloud-friendly format, such as GE WebSockets, Azure IoT and SOAP Web Services. The CloudConnect then transmits the unified data securely out of the site and publishes into the industrial cloud. Unidirectional Gateway technology embedded in the CloudConnect ensures seamless connectivity with both industrial and cloud systems, and provides absolute protection from cloud-based threats.

Waterfall’s Unidirectional CloudConnect offers the highest level of IIoT cyber security, enabling data flow from industrial networks, directly into Internet-based and other cloud solutions, while preventing remote attacks from penetrating critical industrial networks.

MAIN FEATURES INDUSTRIAL CONNECTIVITY

Enables IT and outsourced SIEM, SOC, NOC & security monitoring solutions SAFE OT/CLOUD INTEGRATION

Physically prevents Cloud/Internetbased attacks from infecting the protected network SEAMLESS INTEROPERABILITY

Supports 100+ industrial protocols & applications; from legacy systems to cloud-based platforms INDUSTRIAL CLOUD

Enables big-data, cross-site, and crossapplication analysis and correlations

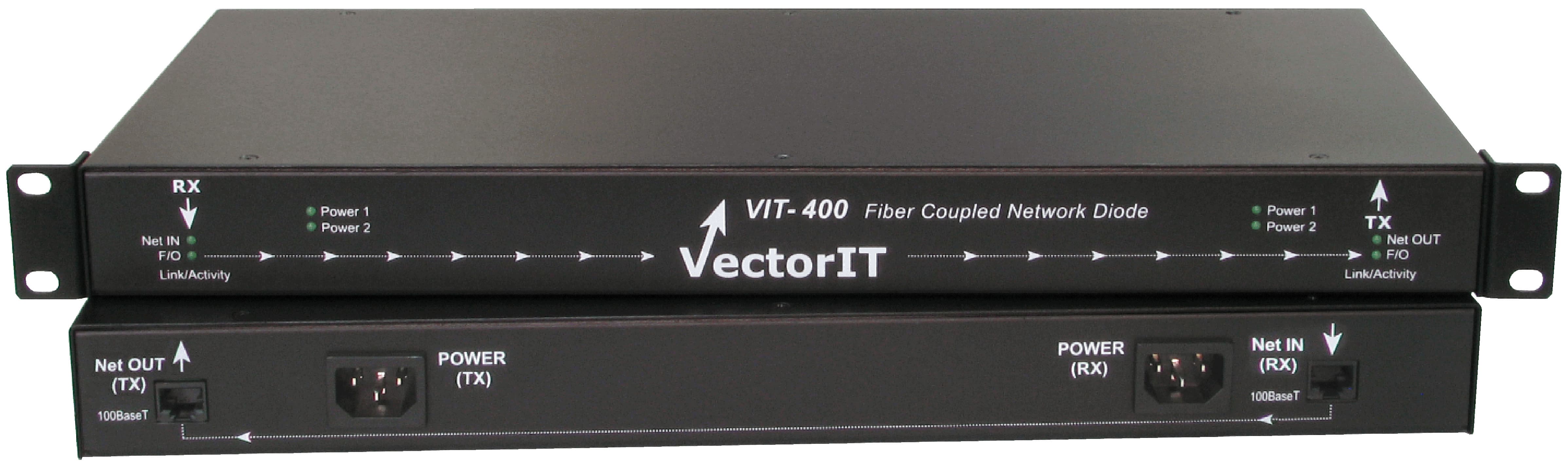

The Unidirectional Cloud-Connect is a secure cloud gateway containing unidirectional technology consisting of both hardware and software components. The gateway hardware can transmit information from a control system network to an external network, but is physically incapable of propagating any cyber attack at all back into the protected network.

MAIN FEATURES INDUSTRIAL CONNECTIVITY

Enables IT and outsourced SIEM, SOC, NOC & security monitoring solutions SAFE OT/CLOUD INTEGRATION

Physically prevents Cloud/Internetbased attacks from infecting the protected network SEAMLESS INTEROPERABILITY

Supports 100+ industrial protocols & applications; from legacy systems to cloud-based platforms INDUSTRIAL CLOUD

Enables big-data, cross-site, and crossapplication analysis and correlations

The Unidirectional Cloud-Connect is a secure cloud gateway containing unidirectional technology consisting of both hardware and software components. The gateway hardware can transmit information from a control system network to an external network, but is physically incapable of propagating any cyber attack at all back into the protected network.

Scheme of work

Competitive products

Deployments with this product

User features

Roles of Interested Employees

Chief Executive Officer

Chief Information Officer

Chief Technical Officer

Chief IT Security Officer

Organizational Features

IT Security Department in company

Сonfidential data

Internet access is available for employees

GDPR Compliance